登陆阿里云服务器后在管理控制台里,云盾提示存在主机漏洞,漏洞类型为“Web-CMS漏洞”,漏洞名称为“wordpress IP验证不当漏洞”,需尽快修复。出现这样的提醒当然是越早消灭掉越好。

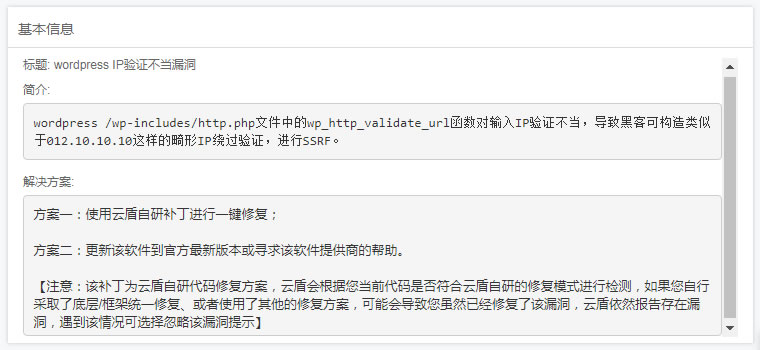

阿里云给出的Web-CMS漏洞具体信息

WordPress程序里的/wp-includes/http.php文件中的wp_http_validate_url函数对输入IP验证不当,导致黑客可构造类似于012.10.10.10这样的畸形IP绕过验证,进行SSRF(Server-Side Request Forgery:服务器端请求伪造是一种由攻击者构造形成由服务端发起请求的一个安全漏洞)。

WordPress IP验证不当漏洞的修复方案

在网站根目录下找到 “wp-includes/http.php”文件 ,可以用系统里的Notepad++编辑http.php(修改之前记得先备份http.php原文件)。

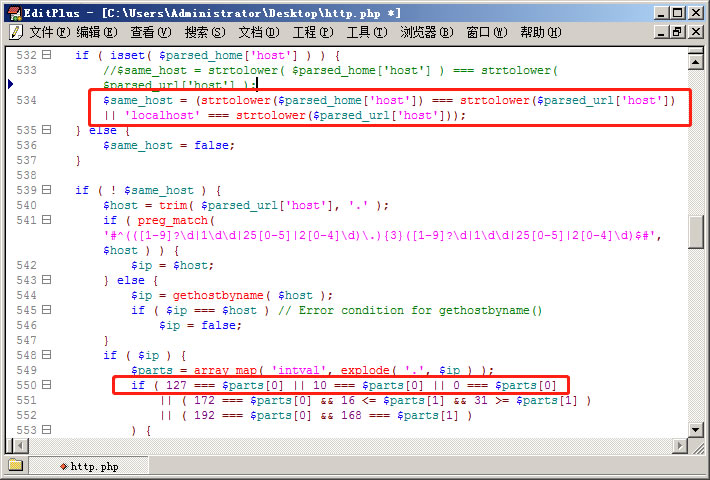

1、大概在533行(不同的WordPress版本可能行数不同,可以用 CTRL+ F 进行查找)附近找到:

/* 找到这一行代码 */ $same_host = strtolower( $parsed_home['host'] ) === strtolower( $parsed_url['host'] ); /* 修改为 */ $same_host = (strtolower($parsed_home['host']) === strtolower($parsed_url['host']) || 'localhost' === strtolower($parsed_url['host']));

2、在http.php文件的大概549行附近找到:(新版本WordPress无需此步骤)

/* 找到这一行代码 */ if ( 127 === $parts[0] || 10 === $parts[0] /* 修改为 */ if ( 127 === $parts[0] || 10 === $parts[0] || 0 === $parts[0]

3、修改完以上内容后保存http.php文件。并上传http.php到服务器中。

登录阿里云服务器的云盾控制台对WordPress IP验证不当漏洞的重新验证修复

登录阿里云服务器管理控制台——》漏洞管理——》主机漏洞(漏洞类型为“Web-CMS漏洞”)——》点击“wordpress IP验证不当漏洞”进入详细页面,在页面中点击“验证”一下漏洞,就会发现漏洞已经不存在了。

本文地址:http://aszhi.com/web/wordpress/39.html

关注我们:请关注一下微信号:扫描二维码

版权声明:本文为原创文章,版权归 小智 所有,欢迎分享本文,转载请保留出处!

关注我们:请关注一下微信号:扫描二维码

版权声明:本文为原创文章,版权归 小智 所有,欢迎分享本文,转载请保留出处!